port scan부터 해보자.

80 → ftp

22 → ssh

80 → http

1. 찾은 웹 디렉터리는 무엇입니까?

island라는 디렉터리가 존재한다.

vigilante라는 닉네임 같은 게 보인다.

일단 island를 gobuster로 더 살펴보자.

/island/2100/이 나온다.

/2100에 들어가 보면 youtube영상이 있는데 영상은 볼 수 없다.

계속 찾아보자.

2. 찾은 파일 이름은 무엇입니까?

http://10.10.164.222/island/2100/green_arrow.ticket

CPU가 구져서 그런지 찾다가 세션이 닫혔다..

writeup을 볼 수 밖에 없었다...

3. FTP의 비밀번호는 무엇입니까?

ID : vigilante

PW : RTy8yhBQdscX => !#th3h00d

4. SSH의 암호가 들어있는 파일의 이름은 무엇입니까?

FTP에 접속해보자.

. other_user,

3개 파일을 열어보자.

.other_user파일을 열어보자.

slade라는 이름이 많이 나오는 것으로 봐서 ID가 될 수 있다는 생각이 든다.

혹시 Image파일에 뭐가 있을까 해서 stegcracker라는 tool을 통해 열어봤다.

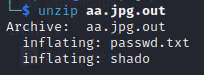

aa.jpg.out이라는 파일이 나온다.

aa.jpg.out은 zip파일이다.

압축 해제해 보자.

각 파일들을 열어보자.

M3tahuman -> 혹시 이게 ssh의 패스워드가 되지 않을까?

ID => slade

PW => M3tahuman

5.User.txt

user.txt를 찾아보자.

6.Root.txt

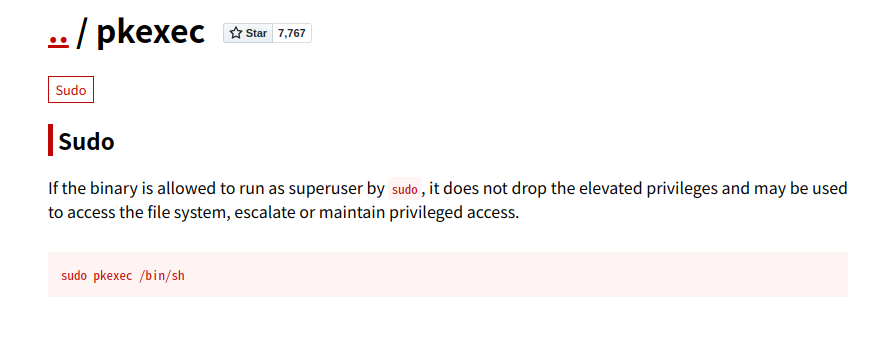

pkexec를 이용할 수 있다.

'Tryhackme' 카테고리의 다른 글

| [Tryhackme] h4cked - Oh! We've been hacked! (0) | 2023.01.10 |

|---|---|

| [Tryhackme] Year of the Rabbit (0) | 2023.01.09 |

| [Tryhackme] ToolRus (0) | 2023.01.07 |

| [Tryhackme] Wgel CTF (0) | 2023.01.05 |

| [Tryhackme] Brooklyn Nine Nine (0) | 2023.01.04 |