remote bof문제다.

하...

일단 6666번 포트를 이용해야한다.

tcp shell을 만들자.

공격 코드를 작성해보자.

터머널1에 nc -lvp 4444를 켜놓고

다른 터미널 2에서 앞에서 작성한 exploit을 실행시킨다.

그러면 끝까지 실행된 후 터미널 1에서

connection이 뜨고,

이렇게 명령을 입력할 수 있게 된다.

이제 death_knight를 실행 시켜보자.

'포너블 > LoB' 카테고리의 다른 글

| [LOB]nightmare -> xavius (0) | 2020.02.11 |

|---|---|

| [LOB]succubus -> nightmare (0) | 2020.02.11 |

| [LOB] zombie_assassin -> succubus (0) | 2020.02.09 |

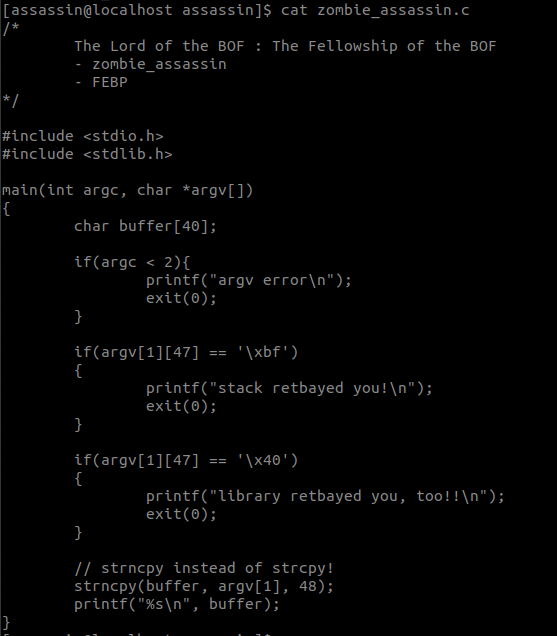

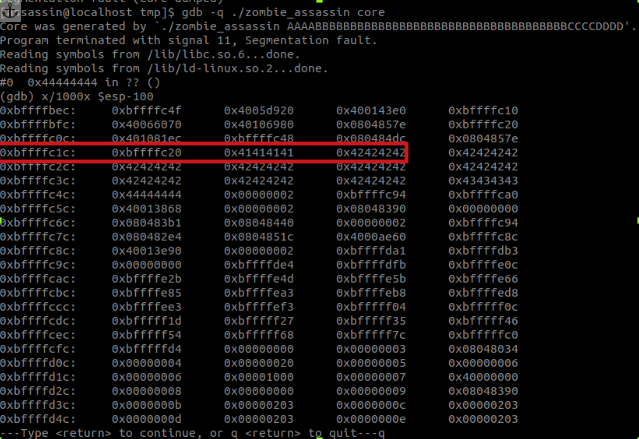

| [LOB] assassin -> zombie_assassin (0) | 2020.02.09 |

| [LOB]giant -> assassin (0) | 2020.02.06 |