port scan

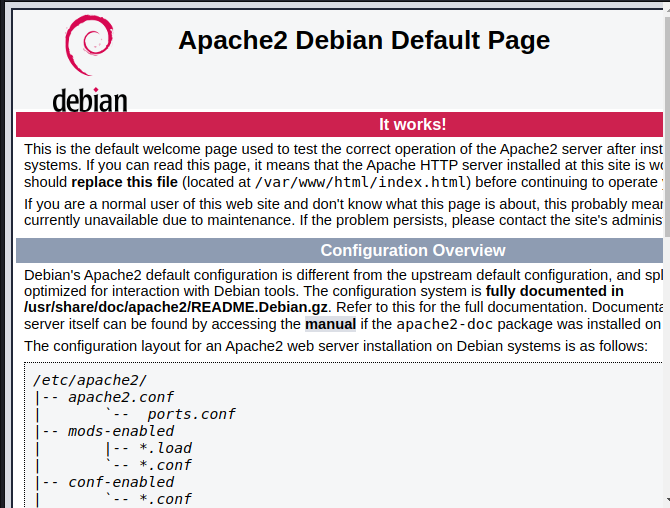

웹 서버부터 살펴보자.

특별한 내용은 없어 보인다.

gobuster를 사용하여 파일과 디렉터리를 찾아보자.

/assets가 있다.

/assets/에 뭐가 있는지 확인해 보자.

동영상과 css파일이 있다.

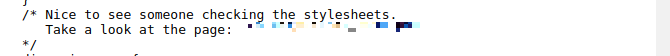

CSS파일을 먼저 보자.

c

CSS파일을 보면 주석이 있는데 주석에 힌트가 있는 것을 알 수 있다.

힌트에 나온 주소로 접속해 보자.

JavaScript를 끄라고 한다.

Javascript를 끄고 다시 접속해보니 hint가 나온다.

영상 속에 답이 있다는 뜻은 아닌 것 같다.

burpsuite으로 자세히 보자.

burpsuite으로 접속하고, forward를 한 번 눌러주면 hidden_directory가 나온다.

hidden_directory=/WExYY2Cv-qU

사진이 있다.

다운로드하여서 열어보자.

받아서 strings명령으로 열어보면

ftp의 ID와 PW에 대한 힌트를 얻을 수 있다.

ID : ftpuser

PW는 hydra를 사용해서 찾아야 할 것 같다.

FTP에 접속해 보자.

Eli's_Creds.txt라는 파일이 있다.

받아서 열어보자.

brainfuck이라는 프로그래밍 언어로 작성된 문서다.

SSH의 ID와 PW인 것 같다.

ssh에 접속했다

관리자가 Gwendoline이라는 사람에게 메시지를 남겼고, 힌트를 보니 s3cr3t에 메시지를 숨겨놨다.

아!! gwendoline으로 접속을 해야지 user flag를 얻을 수 있다.

우선, s3cr3t를 찾아보자.

후...

Gwendoline의 password를 적어놨다 ㅋㅋㅋ

Gwendoline으로 접속하면 이제 user flag를 얻을 수 있다.

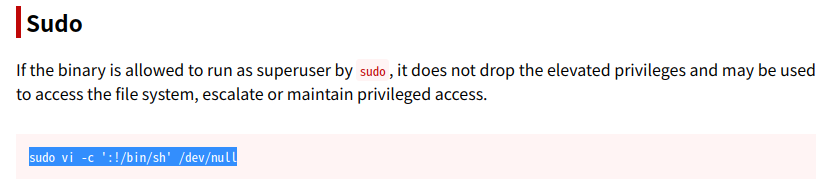

이제 root flag를 찾아보자.

vi와 user.txt를 사용해서 root로 접속할 수 있다.

안된다.

linpeas.sh로 자세히 보자.

Sudo의 버전이 상당히 오래되었다는 것을 알 수 있다.

Exploit-DB에 검색해보면 sudo 1.8.27에서 Security Bypass취약점이 있다는 것을 알 수 있다.

'Tryhackme' 카테고리의 다른 글

| [Tryhackme] h4cked - Hack your way back into the machine (0) | 2023.01.10 |

|---|---|

| [Tryhackme] h4cked - Oh! We've been hacked! (0) | 2023.01.10 |

| [Tryhackme] ToolRus (0) | 2023.01.07 |

| [Tryhackme] Lyan_Yu (0) | 2023.01.07 |

| [Tryhackme] Wgel CTF (0) | 2023.01.05 |